Este es el contenido de la introducción que hace Oracle a la oferta de aprendizaje en Java, espero que os guste y que la aprovechéis.

Suscripción de aprendizaje del 25 aniversario de Java

Esta oferta

de programación Java del 25 aniversario está destinada a aquellos que tienen

alguna experiencia en programación en otro lenguaje de programación, como C #,

C ++, JavaScript, PL / SQL, C, Node.js o incluso COBOL o Fortran. También es

para aquellos que tienen algunos conocimientos básicos de Java y quieren

ampliar o mejorar sus conocimientos. Para alguien que tomó un curso de Java

hace un tiempo y realmente no lo ha usado, esto le servirá como un excelente

repaso.

Y, por

supuesto, si se está preparando para el examen de certificación Java SE 11,

esta oferta cubre todos los temas cubiertos en el examen. Pero si es nuevo en

programación y recién está comenzando, le sugerimos que tome primero el curso

gratuito Java Explorer, que enseña habilidades básicas de programación, como

estructura de programa, variables, tipos de datos, expresiones, toma de

decisiones, bucles, clases, objetos, y mucho más. Esta es una introducción

divertida y enfocada a los fundamentos de la programación con Java.

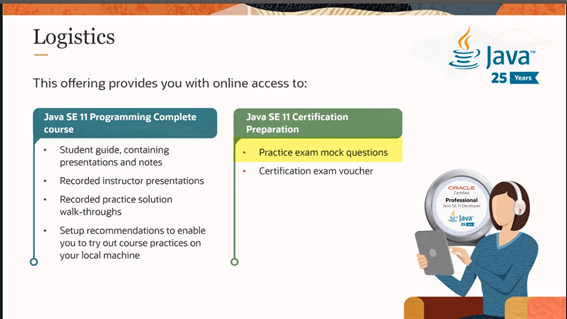

Luego regrese y aproveche la oferta del 25 aniversario para obtener el contenido y la experiencia completos de Java SE. Cuando toma esta oferta, obtiene acceso en línea a nuestra guía para estudiantes con diapositivas y notas que acompañan a las presentaciones del instructor grabadas profesionalmente. Puede detenerse, retroceder y revisar fácilmente lo que ha aprendido.

También hay

tutoriales grabados de las soluciones de las prácticas que vienen con la

suscripción completa de aprendizaje de Java. Puede observar y aprender mientras

el instructor explica qué hace el código y por qué.

Para la certificación Java SE 11, hay un conjunto de preguntas de examen simuladas, para que pueda tener una idea del estilo y la dificultad de las preguntas reales del examen. Y cuando acceda a la página web de suscripción de aprendizaje de Java 25th, puede avanzar al mosaico de certificación para registrarse para realizar el examen. Los ejemplos y prácticas que se ven en el curso se basan en Java JDK 11 y NetBeans 11, ambas descargas gratuitas del sitio que se muestra en la pantalla.

Si eres

programador y desea aprender Java más profundamente, puede intentar configurar

un entorno de trabajo para probar las prácticas y los ejemplos en su

computadora local. Si es un novato, como dije antes, considera comenzar con el

Explorador de Java, nuestra oferta de programación básica de Java gratuita, que

incluye las instrucciones para obtener y configurar una cuenta gratuita de

Oracle Cloud para realizar sus prácticas. Luego, puede usar eso para probar

estos ejemplos y prácticas también. Pero esto es completamente opcional y no es

compatible con Oracle. La guía de práctica y laboratorio completa y el entorno

de laboratorio configurado se proporcionan con la suscripción completa de

aprendizaje de Java.

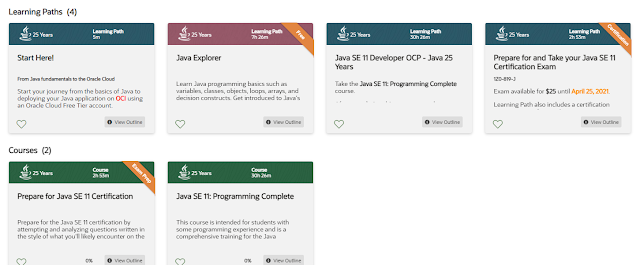

Hablando de

eso, ¿qué sigue? ¿Qué incluye la suscripción completa de aprendizaje de Java?

Bueno, creemos que una vez que haya disfrutado de la oferta del 25 aniversario

de Java, querrá expandir y profundizar su aprendizaje y obtener acceso a más

cursos y aprendizaje digital. Con la suscripción completa de aprendizaje de

Java, obtiene acceso a un entorno de laboratorio alojado y guías de laboratorio

detalladas para realizar las prácticas. Obtiene acceso a todo el contenido

grabado digitalmente en la suscripción de aprendizaje, tanto el contenido

actual como el contenido nuevo que se agrega o actualiza.

Puede acceder a la formación sobre las versiones actuales y anteriores de Java. Por ejemplo, algunos clientes todavía usan Java SE Standard Edition 8 y necesitan capacitación para esa versión. Tendrá acceso a todos los materiales de Java Standard Edition 8 y Java Enterprise Edition, así como a las certificaciones para SE 8 y EE 7, y los videos de preparación de la certificación grabados para ayudarlo a prepararse para su certificación. Y puede registrarse para sesiones en vivo. Estas son sesiones de capacitación semanales en vivo alojadas por Zoom, impartidas por instructores expertos en una gran variedad de temas. Esta es una excelente manera de hacer preguntas e interactuar con un instructor en vivo.

Este es el roadmap a seguir: